Les systèmes de contrôle d’accès sont des systèmes physiques ou électroniques conçus pour contrôler l’accès à un réseau. L’exemple le plus simple d’un système de contrôle d’accès physique est une porte qui peut être verrouillée, limitant ainsi les personnes d’un côté ou de l’autre de la porte. Les versions électroniques contrôlent généralement la sécurité du réseau, limitant par exemple les utilisateurs autorisés à utiliser des ressources sur un système informatique.

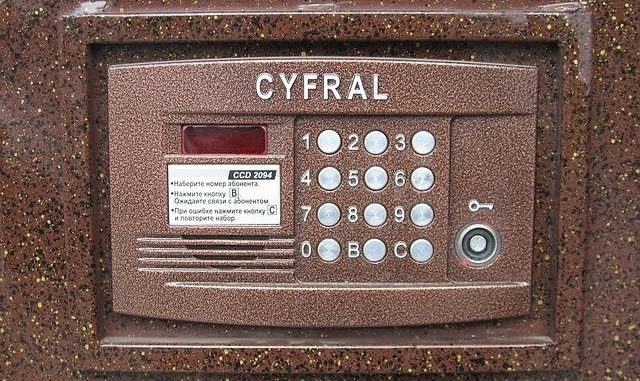

Dans certains cas, les systèmes de contrôle d’accès physique sont intégrés aux systèmes électroniques.

Par exemple, une porte peut être déverrouillée avec une carte magnétique, un porte-clés RFID ou par des moyens biométriques. Un système de contrôle d’accès par carte est l’un des types de contrôle de porte électronique les plus courants. Il utilise une carte avec une bande magnétique qui peut être balayée à l’aide d’un lecteur situé sur la porte. Les hôtels utilisent souvent ce système, qui peut être utilisé pour créer des clés temporaires. Les laboratoires et autres installations dotées de zones nécessitant une sécurité élevée peuvent également utiliser un système de contrôle des cartes, ce qui en fait une carte d’identité du personnel.

Selon la taille de l’organisation et les différents niveaux de sécurité qui peuvent être nécessaires, les systèmes de contrôle d’accès physique dans un bâtiment peuvent être liés ou normalisés, comme c’est le cas d’une clé qui ouvre toutes les portes d’un bâtiment ou chaque clé. Le point d’accès peut être contrôlé individuellement. L’utilisation de systèmes électroniques permet à un administrateur de définir avec précision les privilèges d’accès de chaque utilisateur et de les mettre à jour instantanément au sein du système, ce qui est beaucoup plus pratique que d’octroyer ou de révoquer des privilèges de clé.

La sécurité du réseau est également importante, en particulier dans une entreprise qui traite des données sensibles.

Les systèmes de contrôle d’accès qui s’étendent sur des réseaux informatiques sont généralement administrés dans un emplacement central, chaque utilisateur se voyant attribuer une identité unique. Un administrateur accorde des privilèges d’accès au personnel au cas par cas, en utilisant les paramètres du logiciel d’administration.

Lors de l’installation de ces systèmes, les entreprises doivent déterminer qui l’utilisera et comment il sera utilisé. Plus le nombre d’utilisateurs est grand, plus le risque pour une entreprise de sécurité est élevé. Dans une situation où de nombreux utilisateurs, y compris des invités, entrent dans la zone, des niveaux de sécurité à plusieurs niveaux peuvent être souhaitables. Par exemple, une banque ayant un personnel et une clientèle importants utilisera sans aucun doute de multiples systèmes de contrôle d’accès afin d’empêcher le public d’atteindre le personnel en toute sécurité, que le personnel non autorisé ne puisse pas accéder au guichet automatique, etc. D’autre part, une petite entreprise peut être satisfaite avec une clé unique utilisée pour ouvrir toutes les portes du bâtiment, distribuée à tous les employés.

Poster un Commentaire